В Google Play виявлені 28 додатків, які поширюють Android-троянців

Реклама в Android-додатках вже давно і успішно застосовується різними розробниками для монетизації своїх праць: це легальний і досить зручний спосіб окупити витрачені на створення програм кошти і час. Тим не менш, заповзятливі кіберзлочинці в 2011 році вирішили використовувати в своїх цілях можливості рекламних мереж для мобільних пристроїв, а саме поширювати з їх допомогою троянські програми. Досі найбільш популярними серед них є троянці сімейства Android.SmsSend, призначені для відправки дорогих СМС-повідомлень і підписки користувачів на платні контент-послуги. Про один з таких інцидентів компанія «Доктор Веб» повідомляла зовсім недавно. Крім того, останнім часом розширюється список шкідливих програм, розповсюджуваних таким чином.

Незважаючи на те, що існуючі рекламні мережі для мобільних Android-пристроїв, такі як Google AdMob, Airpush, Startapp тощо, цілком успішно задовольняють потреби шахраїв, останні вирішили піти далі і створили собі в допомогу власну рекламну платформу. На перший погляд, вона нічим не відрізняється від інших, представлених на ринку: мережа пропонує Android-розробникам досить привабливі умови використання рекламного API, обіцяючи високий і стабільний дохід, а також зручність управління і контролю облікових записів. Не дивно, що деякі розробники додатків серйозно зацікавилися новою платформою.

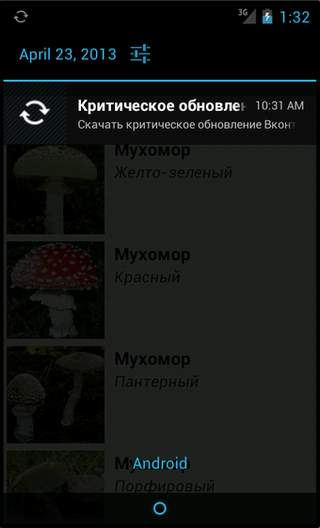

Як і в багатьох інших Adware-модулях, для відображення рекламних повідомлень в цьому рекламному API використовується push-метод, коли в панель стану мобільного Android-пристрою виводиться то чи інше інформаційне повідомлення. Однак крім заявлених функцій дана платформа містить низку прихованих можливостей.

Так, push-повідомлення від шахрайської рекламної мережі може демонструватися інформація про необхідність встановлення важливого оновлення для тих чи інших додатків. У разі якщо нічого не підозрюючи користувач погоджується на встановлення такого «оновлення», рекламний модуль виконує завантаження якогось apk-пакети і поміщає його на карту пам'яті в каталог завантажень /mnt/sdcard/download. Цей модуль може також створити на головному екрані мобільного пристрою ярлик, пов'язаний з тільки що завантажений, і в подальшому при натисканні користувача на цей ярлик буде ініційовано процес встановлення відповідної програми.

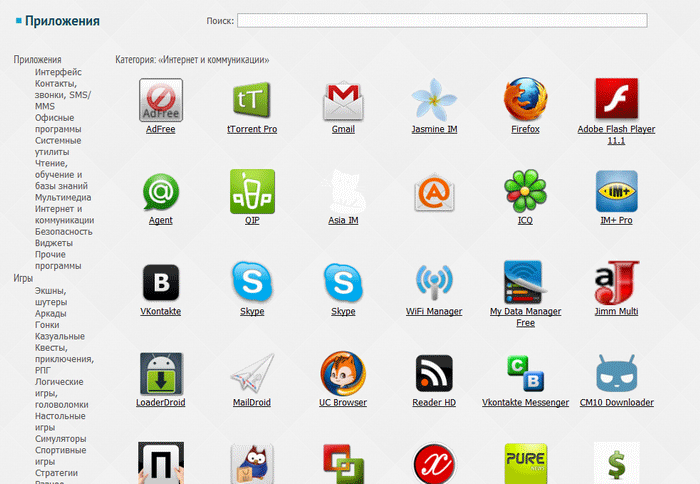

Проведене фахівцями компанії «Доктор Веб» дослідження показало, що завантажувані таким чином apk-файлів є представниками сімейства троянських програм Android.SmsSend. Подальший аналіз дозволив виявити джерело, звідки походила завантаження даних троянців: їм виявилися сервера, IP-адресах яких зареєстровані різні підроблені каталоги додатків. Зокрема, у трьох проаналізованих додатках шахрайська рекламна платформа використовує зв'язок з керуючим сервером за адресою 188.130.xxx.xx, а в інших двадцяти п'яти - зв'язок здійснюється через керуючий сервер з адресою 91.226.xxx.xx. Дані адреси ще кілька днів тому були внесені оперативно в модуль Батьківського контролю антивіруса Dr.Web і успішно ним блокуються.

Нижче представлений повний список команд з керуючих серверів, які може приймати і виконувати шкідлива рекламна платформа:

- news - показати push-повідомлення

- showpage - відкрити веб-сторінку в браузері

- install - завантажити і встановити apk

- showinstall - показати push-повідомлення з установкою apk

- iconpage - створити ярлик на веб-сторінку

- iconinstall - створити ярлик на завантажений apk

- newdomen - змінити адресу керуючого сервера

- seconddomen - адресу сервера

- stop - припинити звертатися до сервера

- testpost - посилає запит повторно

- ok - нічого не робити

Крім виконання даних команд, шахрайський модуль здатний також збирати і відправляти на командний сервер наступну інформацію: imei мобільного пристрою, код оператора та номер imsi стільникового телефону.

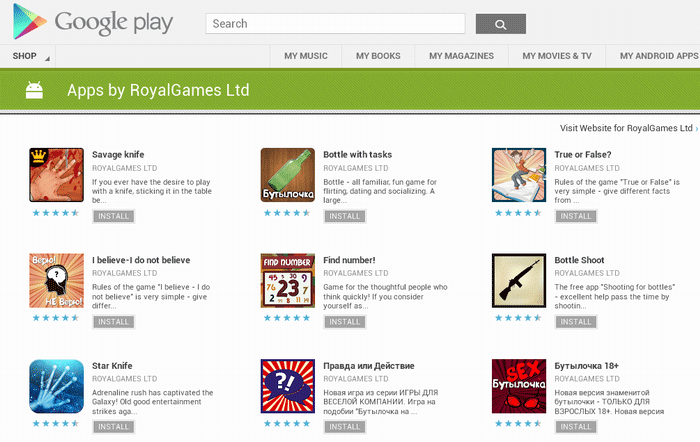

Особлива небезпека цього рекламного API полягає в тому, що містять його застосування були виявлені в офіційному каталозі Google Play, який де-факто вважається найбільш безпечним джерелом Android-програм. З-за того, що багато користувачів звикли довіряти безпеки Google Play, число установок уражених цим рекламним модулем програм досить велико. З-за обмежень, що накладаються компанією Google на статистичну інформацію про кількість завантажень додатків з її каталогу, не можна з абсолютною точністю назвати загальне число потенційних жертв, проте на підставі наявних у розпорядженні фахівців «Доктор Веб» відомостей справедливо стверджувати, що можливе число постраждалих може досягати більше ніж 5,3 мільйона користувачів. Це найбільший і найбільш масовий з часів введення антивірусної системи Google Bouncer випадок зараження шкідливими програмами, які перебували в каталозі Google Play.

Беручи до уваги шкідливий функціонал дослідженого рекламного API, а також виявлену зв'язок із сайтами, що поширюють зловмисне програмне забезпечення для Android, фахівці компанії «Доктор Веб» віднесли даний модуль до adware-системам, створеним кіберзлочинцями саме для шкідливих цілей. В антивірусні бази він внесений під ім'ям Android.Androways.1.origin і не представляє загрози для користувачів антивірусу Dr.Web для Android.