Експерти досліджували активність групи Winnti

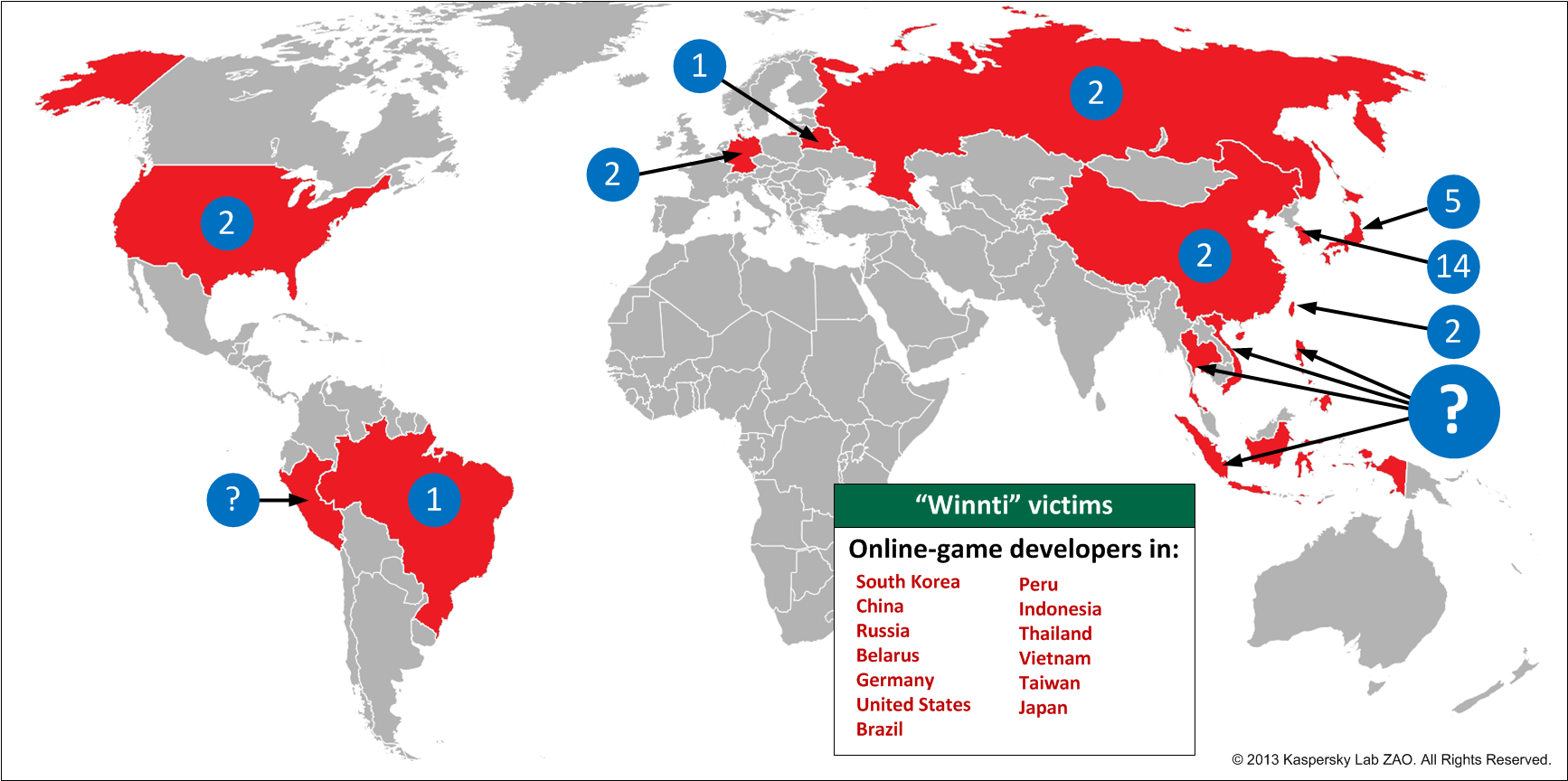

Країни, в яких виявлені постраждалі ігрові компанії

Восени 2011-го року на комп'ютери величезної кількості гравців однієї з популярних онлайн-ігор разом з оновленнями ігри потрапив троянець. Але, як з'ясувалося згодом, справжньою мішенню зловмисників були не гравці, а компанії, що займаються розробкою і видавництвом комп'ютерних ігор. Ігрова компанія, з серверів якої поширився троянець, звернулася до «Лабораторії Касперського» з проханням проаналізувати шкідливу програму, яку співробітники компанії виявили на сервері оновлень. Виявлене шкідливе ПО володіло функціоналом бекдор, який приховано від користувача надавав можливість зловмисникам управляти зараженим комп'ютером.

В ході дослідження було виявлено, що подібне шкідливе ПЗ вже детектировалось і раніше значиться в колекції «Лабораторії Касперського». Тепер сімейство таких шкідників відомо під назвою Winnti. Відповідно, людей, що стоять за атаками з використанням цього засобу віддаленого управління, також стали називати «група Winnti».

Докладний аналіз зразків Winnti дозволив виявити кілька ключових фактів про атаки. За час існування Winnti не менше 35 компаній були коли-небудь заражені цією групою зловмисників, і діє ця група вже досить давно - як мінімум з 2009-го року. Географію поширення шкідників також можна вважати глобальною: атаковані компанії розташовані по всьому світу - у США, Німеччині, Японії, Китаї, Росії та багатьох інших країнах. Однак у групи Winnti спостерігається тяжіння до країн Східної Азії: кількість виявлених загроз там вище. Крім того, в ході дослідження було з'ясовано, що за організацією кіберзлочинів стоять хакери китайського походження, а фірмовим стилем цієї групи стала крадіжка сертифікатів у атакованих компаній і подальше їх використання для нових атак.

Результати дослідження наочно продемонстрували, що атакам такого роду може бути схильна будь-яка організація, дані якої можна ефективно монетизувати. Експерти «Лабораторії Касперського» виділили 3 основні схеми монетизації кампанії Winnti:

- нечесне накопичення ігрової валюти/«золота» в онлайн-іграх і переклад віртуальних коштів у реальні гроші;

- крадіжка исходников серверної частини онлайн-ігор для пошуку вразливостей в іграх, що може призвести до описаного вище методу нечесного збагачення;

- крадіжка исходников серверної частини популярних онлайн-ігор для подальшого розгортання піратських серверів.

«Наше дослідження виявило тривалу широкомасштабну кампанію кібершпіонажу з боку кримінальної групи, що має китайське походження. Основною метою атакуючих стала крадіжка вихідних кодів ігрових проектів компаній і цифрових сертифікатів. Крім того, зловмисників цікавили дані про організації мережевих ресурсів, включаючи ігрові сервери, і нових розробках: концептах, дизайні і т.п., - підсумовує один з авторів звіту антивірусний експерт «Лабораторії Касперського» Віталій Камлюк. - У ході розслідування нам вдалося запобігти передачі даних на сервер зловмисників і ізолювати заражені системи в локальній мережі компанії».